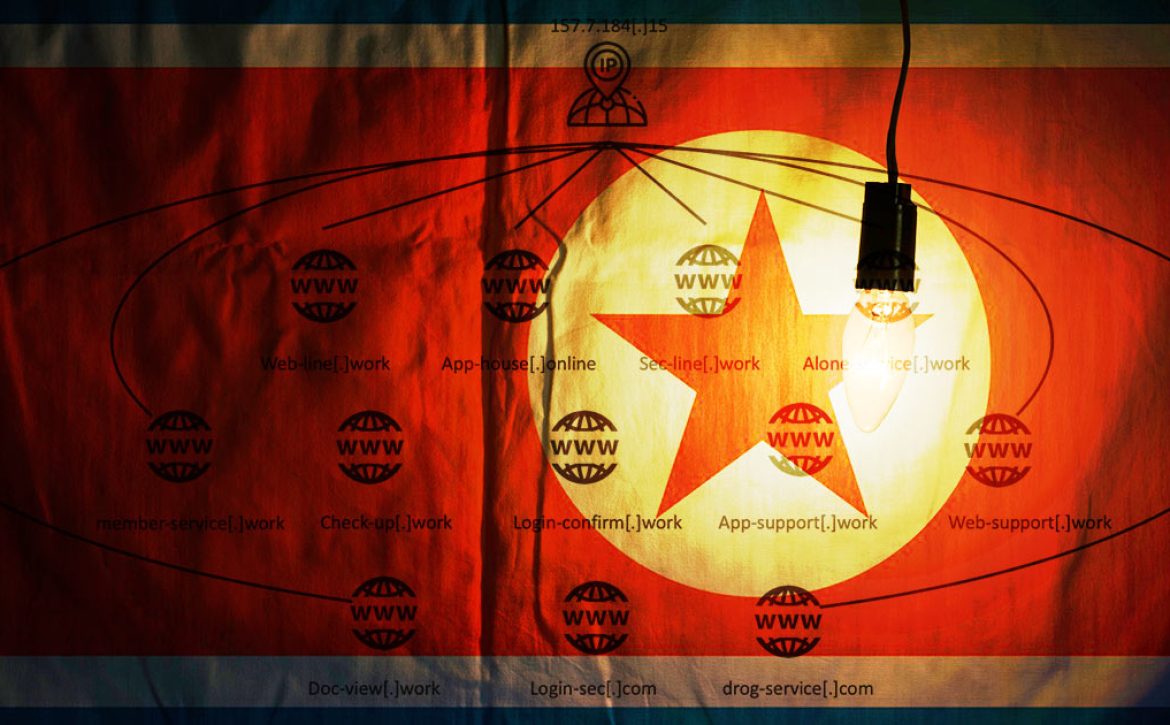

شرکت اطلاعاتی تهدیدات و پاسخ به تهاجنات سایبری Volexity گزارش میدهد که طی سال گذشته، مشاهده شده است که کیمسوکی (Kimsuky)، عامل تهدید مداوم پیشرفته کره شمالی (APT)، از یک بد افزار و افزونه مرورگر برای سرقت محتوا از حسابهای ایمیل قربانیان استفاده میکند.

کیمسوکی که حداقل از سال ۲۰۱۲ فعال بوده و با نامهای Black Banshee، Thallium، SharpTonge، و Velvet Chollima نیز ردیابی میشود، بهخاطر هدف قرار دادن نهادها در کره جنوبی، و همچنین برخی از آنها در اروپا و ایالات متحده نیز شناخته شده است.

بیش از یک سال است که Volexity مهاجم را با استفاده از یک افزونه مرورگر مخرب برای Google Chrome، Microsoft Edge و Naver Whale (یک مرورگر مبتنی بر کروم که در کره جنوبی استفاده میشود) دنبال میکند که دادهها را مستقیماً از حساب ایمیل قربانیان سرقت کند.

مجموعه Volexity میگوید این برنامه افزودنی که Sharpext نام دارد از سرقت دادهها از Gmail و AOL وبمیل پشتیبانی میکند، به طور فعال توسعه یافته است و در حملات هدفمند به افراد مختلف، از جمله حملاتی در بخش سیاست خارجی و هستهای، استفاده شده است.

طبق گفتههای Volexity، «مهاجم با استقرار بد افزار توانست هزاران ایمیل از چندین قربانی را با موفقیت به سرقت ببرد. »

برنامه افزودنی به صورت دستی در سیستمهایی که قبلاً در معرض خطر قرار گرفتهاند مستقر میشود و مهاجم باید فایلهای پرفرنس قانونی مرورگر را با فایلهای تغییریافته جایگزین کند.

«استقرار Sharpext بسیار سفارشی شده است، زیرا مهاجم ابتدا باید به فایل تنظیمات امنیتی مرورگر اصلی قربانی دسترسی پیدا کند. سپس این فایل تغییر مییابد و برای استقرار پسوند مخرب استفاده میشود. Volexity مشاهده کرده است که SharpTongue شارپکس را در برابر اهداف به مدت بیش از یک سال مستقر میکند. و در هر مورد، یک پوشه اختصاصی برای کاربر آلوده ایجاد میشود که حاوی فایلهای مورد نیاز برای افزونه است.»

یک اسکریپت PowerShell برای از بین بردن فرآیند مرورگر استفاده میشود تا امکان استخراج فایلهای مورد نیاز فراهم شود. پس از استقرار برنامه افزونه، PowerShell دیگری DevTools را قادر میسازد تا محتویات تب را که کاربر به آن دسترسی دارد بررسی کند و دادههای مورد علاقه را استخراج کند.

در ادامه Volexity خاطرنشان میکند، از آنجایی که برنامه افزودنی شامل کدهای بدیهی مخرب نمیشود، احتمالاً از شناسایی توسط راه حلهای ضدبدافزار جلوگیری میکند. این برنامه افزونه همچنین به مهاجمان اجازه میدهد تا به صورت پویا کد خود را بدون نیاز به نصب مجدد آن بر روی دستگاه آلوده به روز کنند.

بد افزار Sharpext لیستی از آدرسهای ایمیل را برای ایگنور کردن، ایمیلها و پیوستهای دزدیده شده قبلی، و تبهای نظارت شده برای جلوگیری از استخراج چندین بار دادههای یکسان نگهداری میکند. همچنین دامنههایی را که قربانی بازدید میکند نظارت میکند.

«با سرقت دادههای ایمیل در چارچوب session که کاربر از قبل وارد شده است، حمله از ارائهدهنده ایمیل پنهان میشود و تشخیص را بسیار چالش برانگیز میکند. به طور مشابه، روشی که در آن افزونه کار میکند به این معنی است که اگر کاربر آن را بررسی کند، فعالیت مشکوک در صفحه وضعیت «فعالیت حساب» ایمیل کاربر ثبت نمیشود. »