مجموعه راهحلهای امنیتی و شبکه اسپلانک به شرکتها اجازه میدهد ضمن نظارت بر ترافیک مبادله شده در شبکه یک راهحل جامع امنیتی را پیادهسازی کنند. اسپلانک (Splunk Enterprise Security) که به اختصار به آن Splunk ES میگویند یک فناوری پیشرفته، گسترشپذیر و کاربردی است که فایلهای ثبت شده در یک سامانه را فهرستبندی و جستوجو میکند. ابزار Splunk ES میتواند دادهها را توسط الگوریتمهای هوشمند تجزیهوتحلیل کند و یک برنامه عملیاتی کارآمد در اختیار کسبوکارها قرار دهد. Splunk ES علاوه بر ساخت یک استراتژی امنیتی مبتنی بر تجزیه و تحلیل و نظارت مداوم بر تهدیدات امروزی به سازمانها اجازه میدهد یک راهحل بهینهسازی شده امنیتی را با کمترین زمان پاسخگویی که تمرکزش بر اطلاعات مبادله شده توسط کلاینتها است پیادهسازی کنند. Splunk ES با اتکا بر یادگیری ماشین که قادر به شناسایی ناهنجاریها و تهدیدها است به سازمانها اجازه میدهد تصمیمات آگاهانهتری نسبت به تهدیدات اتخاذ کنند. Splunk ES تنها یکی از راهحلهای کارآمد ارائه شده توسط اسپلانک است. راهحلهای هوشمندانه این شرکت عمدتا در ارتباط با جستوجو، نظارت و بررسی بزرگ دادههای تولید شده توسط ماشینها از طریق یک رابط کاربری وبمحور است. Splunk ES با ثبت، شاخصگذاری و نمایش ارتباط دادههای واقعی در یک محیط قابل جستجو و ارائه نمودارها، گزارشها، هشدارها و داشبوردها به کارشناسان امنیتی در انجام وظایف خود کمک میکند. کاربرد اسپلانک محدود به مدیریت بزرگ دادهها نیست و کارشناسان امنیتی میتوانند به اشکال مختلفی از این فناوری کاربردی استفاده کنند که یکی از این کاربردها پیادهسازی مرکز عملیات امنیت شبکه است.

تهدیدات پیشرفته توسط هکرهایی انجام میشود که برای بهدست آوردن یا تغییر اطلاعات از مسیرهای چندگانه استفاده میکنند. بهطور معمول، کشف، شناسایی و حذف تهدیدات پیشرفته فرآیند پیچیدهای است. تهدیدات پیشرفته میتوانند فیشینگ، آلودهسازی وبسایتها با بدافزارها، حملههای جستوجوی فراگیر یا مهندسی اجتماعی باشند که برای بهدست آوردن دسترسیهای مجاز و پیادهسازی حملههای هدفدار که شامل اکسپلویتهای روز صفر میشوند اجرا شوند. تهدیدهای پیشرفته یک یا چند سامانه را در معرض خطر قرار میدهند تا یک راه ارتباطی پایدار در اختیار هکرها قرار دارند تا انواع مختلف عملیات مخرب را پیادهسازی کنند. برای شناسایی حملههای چندریختی که ماهیت ثابتی ندارند، شرکتها و به ویژه شرکتهای ارائهدهنده خدمات به فناوری پیشرفتهای نیاز دارند که قادر به تحلیل دادهها باشد. Splunk ES یکی از راهکارهای پیشروی کسبوکارها است. Splunk ES فرآیند جستوجوی دادههای خاص در مجموعهای متشکل از دادههای متجانس و نامتجانس را ساده میکند. کارشناسان شبکه و امنیت به سختی میتوانند با نگاه کردن به فایلهای گزارش متوجه شوند آیا تجهیزات به درستی پیکربندی شدهاند یا خیر، به همین دلیل برای سادهسازی این فرآیند به سراغ نرمافزارهایی میروند که یک چنین قابلیتهای کاربردی را ارائه میکنند.

مجموعه راهحلهای اسپلانک یک زیرساخت هوشمند ارائه میکند تا دستیابی به دادههای تولید شده توسط دستگاهها ساده شود. پردازش و تجزیه و تحلیل حجم عظیمی از دادهها با هدف شناسایی تهدیدات پیشرفته یکی از بزرگترین چالشهای کارشناسان امنیتی است. اسپلانک با ارائه یک مکانیزم مدیریت فراگیر این فرآیند را ساده کرده است. بهتر است برای روشنتر شدن موضوع به ذکر مثالی بپردازیم. تصور کنید، یک مدیر سیستم هستید و باید درباره این موضوع که چه اشتباهی در دستگاهها یا سامانهها به وجود آمده با نگاه کردن به دادههای تولید شده تحقیقی انجام دهید. بهطور سنتی، ساعتها طول میکشد تا مشکل را شناسایی کنید. این درست همان نقطهای است که وجود مجموعه راهحلهای اسپلانک احساس میشود. اسپلانک با پردازش دادههای تولید شده توسط سامانهها و برجستهسازی وجه اشتراک دادههای تولید شده شناسایی مشکلات را سادهتر میکند.

از مهمترین مزایای راهحلهای اسپلانک میتوان به عملکرد، گسترشپذیری و ارائه راهکارهای خلاقانه جمعآوری و ارائه دادهها اشاره کرد. البته کار با اسپلانک زیاد ساده نیست و به تجربه و تخصص نیاز دارد. در مجموع از مزایای شاخص این راهحلها و به ویژه Splunk ES به موارد زیر میتوان اشاره کرد:

- کارشناسان میتوانند از Splunk ES برای ساخت گزارشهای تحلیلی همراه با نمودارها و جداول تعاملی استفاده کنند و آنرا با سایر بخشهای سازمان بهاشتراک قرار دهند.

- مجموعه راهحلهای اسپلانک گسترشپذیر و انعطافپذیر هستند.

- مجموعه راهحلهای اسپلانک بهطور خودکار اطلاعات و پیوندهای مفید موجود در دادهها را شناسایی و برجسته میکنند. بنابراین لازم نیست خودتان به شکل دستی اینکار را انجام دهید. رویکرد فوق زمان صرف شده برای جستوجوها را کم میکند و فرآیند برچسبزنی اطلاعات را سادهتر میکند.

قبل از آنکه به سراغ کاربرد اسپلانک در دنیای امنیت و همچنین ابزار Splunk Enterprise Security برویم، اجازه دهید به شکل مختصر با مولفهها و اجزا تشکیل دهنده اسپلانک آشنا شویم. شکل 1 معماری کلی اسپلانک را نشان میدهد.

عملکرد هر یک از مولفههای این معماری به شرح زیر است:

Forwarder Universal: مولفه فوق روند ارسال دادهها به Splunk forwarder را شتاب میبخشد. وظیفه اصلی این مولفه ارسال گزارشها است. کارشناسان امنیتی یا سرپرستان شبکه میتوانند مولفه فوق را در سمت کلاینت نصب کنند.

Load Balancer: مسئولیت متعادل سازی بار روی چند منبع محاسباتی را بر عهده دارد.

Forwarder Heavy: مولفه فوق برای فیلترسازی دادهها استفاده میشود. بهطور مثال، میتوانید اسپلانک را به گونهای تنظیم کنید که تنها اطلاعات خطا را نشان دهد.

Indexer: وظیفه ساخت فهرستها و فهرستبندی دادههای فیلترشده را عهدهدار است تا عملکرد اسپلانک بهبود یابد.

Search Head: مولفه فوق فرآیند توزیع جستوجوها میان سایر نمایهسازها را تسهیل میکند. این مولفه هیچ زیرمجموعهای ندارد.

Deployment Server: فرآیند استقرار پیکربندیها و بهروزرسانی فایل پیکربندی Universal Forwarder را ساده میکند. کارشناسان امنیتی میتوانند از این مولفه برای بهاشتراکگذاری دادهها میان مولفههای دیگر استفاده کنند.

License Master: مدیریت مجوز اسپلانک استفاده شده توسط کاربر را بر عهده دارد.

Forwarder: ابتدا به جمعآوری دادهها از ماشینهای مختلف میپردازد و دادهها را به Indexer انتقال میدهد. این مولفه میتواند دادهها را ردیابی کند، یک کپی از دادهها آماده کند و توازن بار را روی دادههای خاص قبل از ارسال به Indexer انجام دهد. در مرحله بعد Forwarder دادهها را به Indexer تحویل میدهد. در نمایهساز، دادههای بهدستآمده به بخشهای مختلف تقسیم میشوند. در این مرحله کارشناسان شبکه میتوانند در هر پایگاه داده، تنظیماتی را اعمال کنند و مجوزهای مربوطه را به کاربران تخصیص دهند. Indexer ضمن پردازش دادههای دریافتی، دادههای موجود در دیسک را جمعآوری و مرتب میکند.

زمانی که دادهها درون نمایهساز آماده شدند، امکان جستوجوی دادهها و مشاهده نتایج بر مبنای فیلترهای مختلف و ارسال نتایج برای مولفه Search Head فراهم میشود. Search Head به کاربران اجازه میدهد به تعامل با اسپلانک بپردازند.

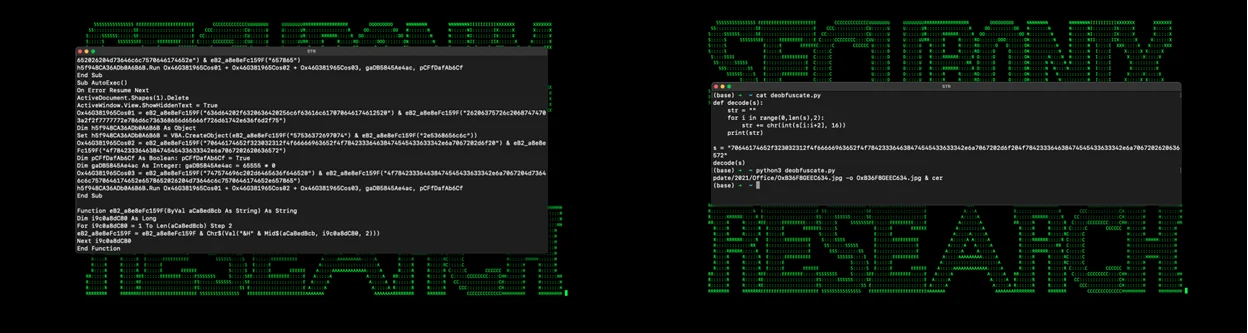

همانگونه که اشاره شد، یک تهدید پیشرفته، زنجیرهای از فعالیتهای مخرب است تا هکر بتواند یک نقطه ورود به شبکه را پیدا کند، به سراغ منابع حاوی اطلاعات ارزشمند برود و اطلاعات حساس را به خارج از سازمان منتقل کند. شکل 2 چرخه عمر تهدیدات پیشرفته را نشان میدهد.

چگونگی انتقال

یک تهدید پیشرفته با دانلود بدافزار، کلیک روی پیوندهای مخرب، باز کردن فایلهای پیوست شده به ایمیلها یا مراجعه به سایتهای آلوده آغاز میشود.

چگونگی انجام اکسپلیوت و نصب بدافزار

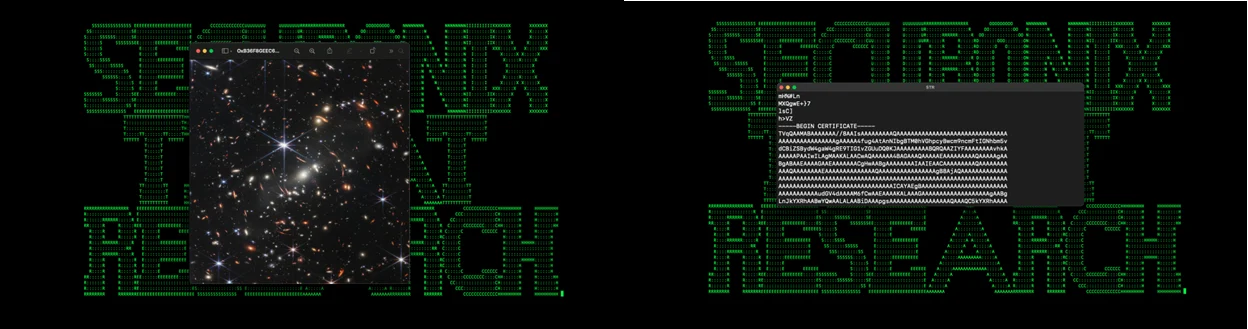

بدافزار توسط یک سامانه دانلود و در ادامه اجرا میشود. بدافزارها عمدتا پنهان هستند یا درون اسناد رایج همچون فایلهای وب، فایلهای پیدیاف یا تصاویر گرافیکی با فرمت فایلی Jpeg بارگذاری میشوند. هر زمان کاربر فایل مخربی را اجرا کند بدافزار روی سامانه او فعال میشود. زمانیکه بدافزاری اجرا میشود، فعالیتهای مختلفی انجام میدهد تا به شکل ناشناس روی یک سامانه به حیات خود ادامه دهد. بهطور مثال، بدافزارها ممکن است با نصب برنامههایی که رابط کاربری عادی دارند، غیرفعال کردن بستههای امنیتی، پاک کردن فایلهای گزارش یا جایگزین کردن فایلهای سیستمی سالم با فایلهای آلوده یا تزریق کد آلوده به فایل اجرایی روی گرههای تحت شبکه به کار خود ادامه میدهند.

نرمافزارهای مخرب زمانی که روی گرههای پایانی نصب میشوند با سرور کنترل و فرماندهی (Command & Control) ارتباط برقرار میکنند تا دستورالعملهایی اجرایی مخرب را دریافت کنند. این دستورالعملها میتوانند فایلها یا باردادههای مخربی باشند که قرار است اطلاعات سازمانی را به سرقت ببرند. بدافزارها برای برقراری ارتباط با سرورهای کنترل و فرماندهی از پروتکلهای رایجی همچون FTP، HTTP و DNS پنهان استفاده میکنند. گاهی اوقات این ارتباط از طریق پروتکلهای رمزنگاری شده یا با استفاده از پروتکلهای راه دور (RDP) که یک مکانیزم انتقال رمزنگاری شده را ارائه میکنند انجام میشود.

حملههای پیشرفته با هدف ورود به زیرساختهای ارتباطی و انجام عملیات مخرب انجام میشوند. در حملات پیشرفته هکر از مسیرها و تکنیکهای مختلفی برای پیادهسازی حملات استفاده میکند تا بتواند با استفاده از یک حساب کاربری به یک سامانه تحت شبکه وارد شود، سطح مجوز را ارتقا دهد، به شکل ناشناس در شبکه باقی بماند و در نهایت اطلاعات را سرقت کرده یا به سامانههای دیگر آسیب جدی وارد کند. دسترسی به اطلاعات و ترافیک مبادله شده در شبکه و تحلیل تمامی دادهها به شناسایی و مقابله با تهدیدات پیشرفته کمک میکند. نظارت مستمر بر ترافیک و فعالیتهای غیرعادی و مرتبط کردن اطلاعات با یکدیگر یکی از روشهای Kill Chain است که میتواند به شناسایی میزبانهای در معرض خطر و تهدیدات پیشرفتهای که شبکه سازمانی را نشانه گرفتهاند کمک کند. در روش Kill Chain تمرکز روی شناسایی فعالیتهای پس از اجرای اکسپلیوت یا آلوده شدن سامانهها (به فرض ورود هکر به شبکه) است. مجموعه راهکارهای امنیتی اسپلانک میتوانند به سازمانها و شرکتهای ارائهدهنده خدمات اینترنتی اجازه دهند ضمن حفظ کارایی سامانهها، با شناسایی زودهنگام مخاطرات امنیتی، تهدیدات را شناسایی کنند، عملیات تحلیل و ارزیابی را به موقع انجام دهند و با کمترین هزینه ممکن مرکز عملیات شبکه و امنیت را پیادهسازی کنند. مهمترین مزیت راهحلهای امنیتی ارائه شده توسط اسپلانک نظارت بر سازگاری و پایداری، بهبود سطح فرآیندهای امنیتی و انطباقپذیری بالا است.

برای شناسایی تهدیدهای پیشرفته ابتدا باید فهرستی از پرسشهای مهم را در قالب یک چکلیستی امنیتی آماده کنید و مطابق با آن به شناسایی موارد مشکوک بپردازید. این فرآیند میتواند به دو شکل دستی یا خودکار انجام شود. مزیت روش خودکار در تشخیص زودهنگام و دقیق تهدیدات است. راهحلهایی همچون Splunk Enterprise یا IBM QRadar به سازمانها در انجام اینکار کمک میکنند. در جدول1 تکنیکهایی که برای شناسایی تهدیدات پیشرفته پیرامون میزبانها استفاده میشوند و نحوه پاسخگویی و مقابله با تهدیدات را نشان میدهد. این جدول توسط شرکت اسپلانک و مطابق با تکنیکهای استفاده شده توسط محصولات این شرکت آماده شدهاند. برای اطلاع بیشتر در خصوص سایر موارد به آدرس انتهای مطلب مراجعه کنید.

جدول 1 نشان میدهد انجام این فرآیندها به شیوه دستی کار سختی است و در بیشتر موارد احتمال سهلانگاری یا نادیده گرفتن برخی نکات وجود دارد. Splunk ES با ارائه راهحلی جامع این مشکل را برطرف میکند.

یکی از مشکلات عمده سازمانها عدم انطباق استراتژیهای امنیتی با تهدیدات پویا و فناوریهای روز است. همین موضوع باعث شده تا تهدیدات پیشرفته نوین به سختی شناسایی شوند و استراتژیهای کسبوکار سنخیت چندانی با دکترین امنیتی نداشته باشند. تیمهای امنیتی برای غلبه بر این چالشها به یک راهکار تحلیلی با قابلیت پاسخگویی دقیق به رویدادها نیاز دارند که بتواند تکنیکهای شناسایی تهدیدها را به سرعت به کار بگیرد، در کوتاهترین زمان به تهدیدات پاسخ دهد و به کارشناسان امنیتی اجازه دهد تصمیمات مناسبی برای مقابله با تهدیدات اتخاذ کنند. Splunk ES یک راهحل امنیتی ایدهآل است که اجازه میدهد تیمهای امنیتی در کوتاهترین زمان تهدیدات داخلی و خارجی را شناسایی کنند و به آنها پاسخ دهند. فارغ از مدل پیادهسازی که میتواند به شکل ابر خصوصی، عمومی، درون سازمانی یا استقرار SaaS یا ترکیبی از حالتهای فوق پیادهسازی شود، Splunk ES به سازمانها اجازه میدهد برای نظارت مستمر و پاسخگویی سریع به رخدادها یک مرکز عملیات امنیت (SOC) را پیادهسازی کنند. همچنین این امکان وجود دارد که Splunk ES را همراه با راهحلهای دیگر این شرکت همچون Splunk Cloud استفاده کرد.

- Splunk ES میتواند با تحلیل هوشمندانه دادههایی که توسط فناوریها امنیتی تولید میشود به کارشناسان امنیتی کمک کند قواعد و خطمشیهای قدرتمندی برای پاسخگویی به تهدیدات اتخاذ کنند.

- ارائه قابلیتهای کاربردی در ارتباط با مدیریت هشدارها، کشف و شناسایی تهدیدات پویا، جستوجوی دقیق دادهها و تحلیل سریع تهدیدهای پیشرفته

- ارائه یک راهحل انعطافپذیر در زمینه سفارشیسازی جستوجوها، هشدارها، گزارشها و داشبوردهایی مطابق با نیازهای کاربری با هدف نظارت مستمر بر ترافیک شبکه

- پیادهسازی یک مرکز عملیات امنیت کارآمد برای پاسخگویی سریع به رخدادها

- فرآیند شناسایی و مرتبط کردن دادههای امنیتی و شبهامنیتی با یکدیگر (اطلاعاتی در ارتباط با زیرساختهای فناوری اطلاعات، محصولات امنیت و دادههای تولید شده توسط کلاینتها) و انطباق سریع این اطلاعات با هدف ارائه یک دورنمای دقیق از تهدیدات را امنیت مبتنی بر تجزیه و تحلیل میگویند. Splunk ES با ارائه یک راهحل تحلیلمحور SEIM به کسبوکارها اجازه میدهد به سرعت تهدیدات داخلی و خارجی را شناسایی و به آنها واکنش نشان دهند. در ادامه به چند مورد از مهمترین کاربردهای Splunk ES اشاره میکنیم:

مانیتور کردن مستمر وضعیت امنیتی

- Splunk ES با ارائه مجموعه کاملی از داشبوردهای از پیش تعریف شده همچون شاخصهای مهم امنیتی (KSI)، شاخصهای مهم عملکردی (KPI)، آستانه تحمل پویا و ایستا و شاخصهای Trending یک تصویر کلی و شفاف از وضعیت امنیتی سازمان ارائه میکند (شکل 3).

اولویتبندی رخدادها و واکنش مناسب به آنها

- تحلیلگران و تیمهای امنیتی میتوانند از هشدارها و رخدادها، ناهنجاری مرتبط با تحلیل الگوی رفتاری کاربر (UBA) سرنام User Behavior Analytics، گزارشهای تولید شده در ارتباط با وضعیت ترافیک شبکه و موارد این چنینی برای پاسخگویی سریعتر و شفافتر استفاده کنند (شکل 4).

بررسی و رسیدگی سریع به تهدیدها

- Splunk ES برای شتاب بخشیدن به روند شناسایی تهدیدها قابلیت جستوجوی موردی و همچنین ارتباط بصری، پویا و ایستا را ارائه میکند تا کارشناسان امنیتی فعالیتهای مخرب را به سرعت شناسایی کنند. در این زمینه Splunk ES تمامی دادههای تولید شده در شبکه را بررسی میکند تا بتواند تهدیدات را بر مبنای الگوهای رفتاری آنها شناسایی کند و با ردیابی اقدامات هکرها و بررسی شواهد و مدارک اطلاعات بیشتری در اختیار کارشناسان امنیتی قرار دهد.

انجام بررسیهای چندگانه

- با هدف پیگیری فعالیتهای مرتبط با سامانههای آسیب دیده لازم است تحلیلهای مرتبط با نفوذپذیری انجام شود. در این حالت باید مدل Kill Chain را اعمال کرد و با استفاده از جستوجوهای موردی و بهکارگیری قابلیتهای Splunk ES همراه با رکوردهای جستوجو کننده و خط زمانی جستوجو به بررسی چرخه عمر تهدیدهای پیشرفته پرداخت (شکل 5).

کلام آخر

همانگونه که ممکن است حدس زده باشید، Splunk ES عملکردی فراتر از یک راهحل SIEM عادی دارد و میتواند ضمن نظارت بر ترافیک شبکه، با ارائه داشبوردهای تعاملی به کارشناسان کمک کند قبل از آنکه مشکلات یا آسیبپذیریها خسارت زیانباری به بار آورند، اقدامات پیشگیرانه را انجام دهند .